Klasik masallardan “Kırmızı Başlıklı Kız”ı hepimiz biliriz; genç bir kızın, sevimli dış görünüşünün altında yatan tehlikeli bir kurtla karşılaşmasını anlatır. Bu hikaye, görünüşlerin aldatıcı olabileceği ve tehlikelerin her zaman açıkça görünmeyebileceği konusunda bize ders verir.

NIST Siber Güvenlik Çerçevesi (CSF) 2.0, Kırmızı Başlıklı Kız’ın ormandaki yolculuğuna benzer bir rehber niteliğinde olup siber tehditlerle dolu dijital ormanda güvenli bir yol sunar. Bu çerçeve, siber tehditlerin bulunduğu ormanda yolunuzu aydınlatan bir fener gibidir. Güvenlik stratejilerimizi nasıl modernize edeceğimizi, tehditlere nasıl proaktif bir şekilde yanıt vereceğimizi ve organizasyonel direncimizi nasıl arttırabileceğimize beraber göz atalım.

NIST Siber Güvenlik Çerçevesi 2.0 Yayınlandı

Dijital çağ, bilgi akışının hızı ile birlikte, siber tehditlerin de gelişimine ve çeşitlenmesine sahne oluyor. Bu tehditler karşısında siber dayanıklılığı artırmak adına, National Institute of Standards and Technology (NIST) tarafından geliştirilen Siber Güvenlik Çerçevesinin (CSF) yeni versiyonu, 26 Şubat 2024 tarihinde hayatımıza girdi. Sektör ayrımı gözetmeksizin tasarlanan bu yenilikçi çerçeve, tüm kurumların siber dayanıklılığını güçlendirmede herkese hangi yeni ufukları açacak birlikte keşfedelim.

NIST CSF Nedir ve Neden Önemlidir?

NIST Siber Güvenlik Çerçevesi (CSF), kurum ve kuruluşlar için siber güvenlik alanında bir yol haritası sunan bir rehberdir. Bu rehber, siber risklerin tanımlanmasından, yönetilmesine ve izlenmesine kadar uzanan bir yelpazede kapsamlı bir çerçeve sunarak siber güvenlik stratejilerinin geliştirilmesine ve siber dayanıklılığımızı arttırmaya yardımcı olur.

NIST CSF’nin önemini şu şekilde sıralayabiliriz:

- Kapsamlılık: Siber güvenliğin dijital dünyanın her aşamasını içine alan bir çerçeve sunar.

- Esneklik: Farklı sektörlerde yer alan kurum ve kuruluşların büyüklüğü farketmeksizin uyarlanabilir bir yapıdadır.

- Güvenilirlik: ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından geliştirilmiş bir çerçevedir.

- Kolay Kullanım: Anlaşılması ve uygulanması kolay bir çerçeve olup siber güvenlik alanında çok geniş bir kullanım alanı vardır.

- Sürekli Gelişim: Güncel siber tehditlere ve gelişmelere göre sürekli güncellenir ve geliştirilir.

Zaman Yolculuğu: NIST CSF’nin Gelişimi

Bu çerçevenin gelişim yolculuğunu anlamak, yeni özelliklerini ve değerini kavramamıza yardımcı olacaktır.

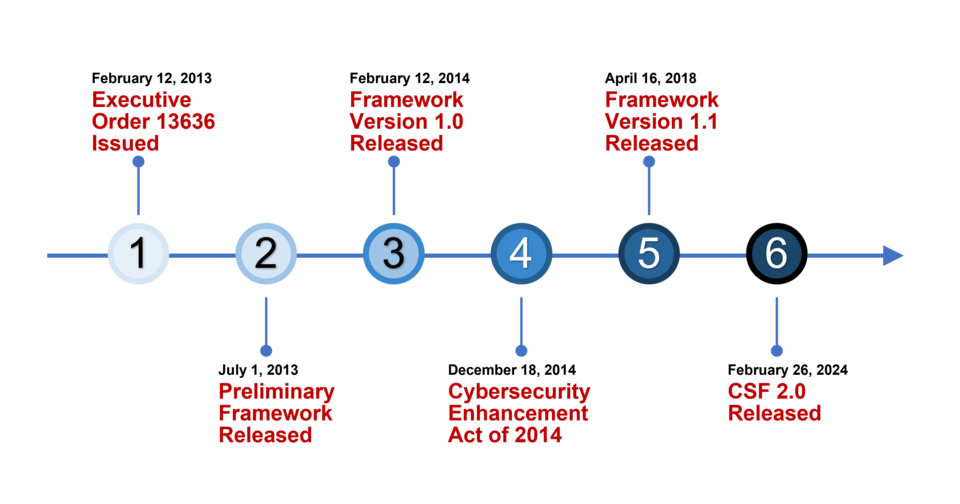

2013 yılında başlayan bu serüven, Amerika Birleşik Devletleri’ndeki kritik altyapıların korunması amacıyla ortaya çıktı ve ilk versiyonu olan 1.0 2014 yılında, güncellenmiş 1.1 versiyonu ise 2018 yılında yayınlandı. 2018 yılından itibaren güncelleme yapılmayan bu çerçeve, 2021 yılında NIST, Siber Güvenlik Çerçevesi’nin gelecekteki yönünü şekillendirmek üzere bir güncelleme sürecini başlattı. Bu süreç, geniş kapsamlı bir paydaş katılımının oluşturulmasını izledi. Paydaşlardan gelen geri bildirimler çerçevenin yeni sürümünün geliştirilmesinde kritik bir rol oynadı. Özel sektörle işbirliği ile en iyi uygulamalar üzerine kurulan bu yapı, bugün 2.0 versiyonuyla karşımıza çıkmıştır.

NIST Siber Güvenlik Çerçevesi 2.0, siber güvenlik alanındaki son trendleri, tehditleri ve teknolojileri yansıtacak şekilde tasarlandı. Bu güncelleme ile birlikte çerçeve, özellikle bulut bilişim, yapay zeka gibi yeni teknolojilere ve artan tedarik zincirine yapılan saldırılara odaklanarak, organizasyonların bu yeni siber güvenlik zorluklarıyla başa çıkmalarına yardımcı olmayı amaçlamaktadır.

Güncelleme ile Gelen Temel Değişiklikler

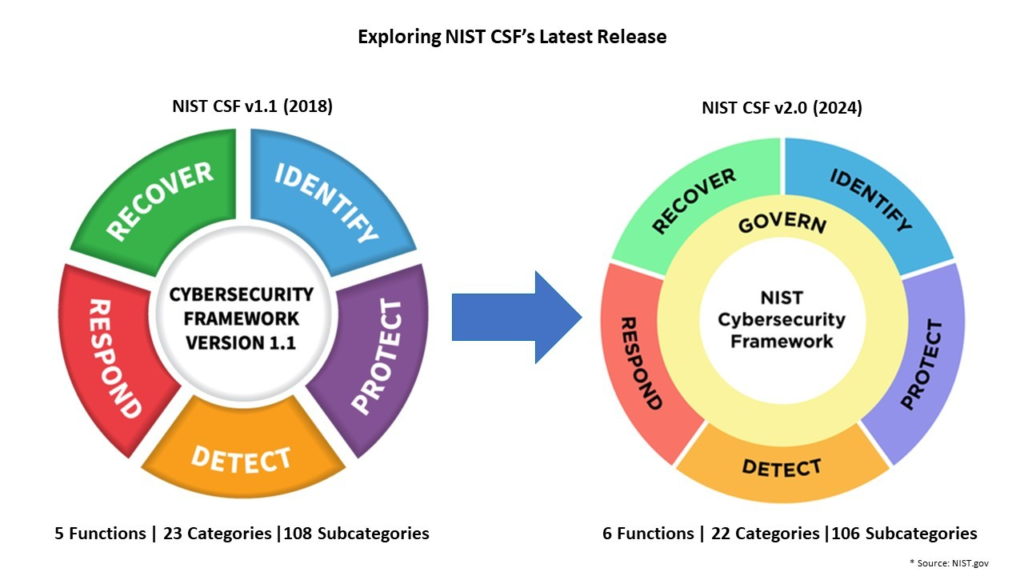

NIST Siber Güvenlik Çerçevesinin (CSF) 2.0 sürümü, siber güvenlik risklerinin yönetimi konusunda kapsamlı bir rehber sunarken, özellikle yönetişim ve tedarik zinciri gibi kritik alanlardaki yeniliklerle de öne çıkmaktadır. Bu yeni sürüm, organizasyonların siber güvenlik stratejilerini daha etkin bir şekilde belirlemeleri, uygulamaları ve izlemeleri için geliştirilmiş araçlar ve yöntemler sağlayarak, siber güvenlik uzmanları için önemli değişiklikler ve detaylar içermektedir. Bu detaylar, günümüzün sürekli evrilen siber tehdit ortamında kurumların direncini artırmayı ve daha geniş kapsamlı risk yönetim süreçlerini desteklemeyi amaçlamaktadır.

CSF 2.0 versiyonu ile gelen temel değişiklikler;

- Govern fonksiyonunun tanıtılması,

- Tedarik zinciri ile ilişkili siber güvenlik risklerinin yönetilmesi,

- Core fonksiyonların detaylandırılması,

- CSF 2.0 frameworku etkili anlatabilmek için online kaynakların paylaşılması,

- Risk yönetim stratejilerinin geliştirilmesi,

- Risk yönetimi programları ile entegrasyonun sağlanması.

Yeni versiyon, önceki sürüme ek olarak yönetişim ve tedarik zinciri gibi önemli alanlarda yenilikler sunuyor.

NIST Siber Güvenlik Çerçevesi (CSF) 2.0, siber güvenlik tedarik zinciri risk yönetimine özel bir yaklaşım getiriyor. Bu yeni yaklaşım, organizasyonların tedarik zincirlerindeki siber güvenlik risklerini daha etkin bir şekilde tanımlamaları, değerlendirmeleri ve yönetebilmeleri için rehberlik yapmayı amaçlıyor. Tedarik zinciri boyunca siber güvenlik risklerinin anlaşılması ve yönetilmesi, NIST CSF 2.0 versiyonuna dahil edilmiş ve “Govern (Yönet)” fonksiyonu altında yer verilmiştir. Bu yaklaşım, organizasyonların tedarikçileri ile üçüncü taraf hizmet sağlayıcıları tarafından oluşturulan siber güvenlik risklerine karşı daha dirençli hale gelmelerine yardımcı olmayı hedeflemektedir. Tedarik zinciri ile risk yönetiminin bu entegrasyonu, hem organizasyonların hem de tedarik zincirlerinin siber tehditlere karşı daha iyi korunmasını sağlamaktadır.

Bunun yanı sıra NIST CSF 2.0, siber güvenlik risklerinin iletişimini ve bütünleştirilmesini geliştirmeye yönelik stratejiler sunmaktadır. Bu stratejiler, risk yönetimi süreçlerinin daha şeffaf bir şekilde yönetilmesi ve tüm paydaşlar arasında daha iyi bir koordinasyon sağlanması amacını taşır. Örneğin, organizasyonel profil ile bir kurumun mevcut veya hedef siber güvenlik stratejisi detaylı bir şekilde belirlenebilir ve bu profilin çeşitli risk yönetimi programları ile bütünleşmesi sağlanabilir.

NIST Siber Güvenlik Çerçevesi 2.0, hızlı başlangıç kılavuzları ve topluluk profilleri gibi çeşitli online kaynaklar sunarak kurumların çerçeveyi daha etkili bir şekilde benimsemelerine ve uygulamalarına yardımcı olur. Bu kaynaklar, özellikle küçük ve orta ölçekli işletmeler için büyük bir avantaj sağlamayı amaçlamaktadır.

NIST CSF 2.0 Fonksiyonları

NIST CSF 2.0 Siber Güvenlik Çerçevesi, 6 ana fonksiyon ve bu fonksiyonlar da bulunan kategorilerden oluşur:

Govern: Organizasyonun siber güvenlik stratejisi, beklentileri ve politikası belirlenip, iletilir ve izlenir. Siber güvenliği kurumsal risk yönetimi ile bütünleştirmek için kritik rol oynar, siber güvenlik stratejisinin kurulumu ve gözetimini içerir.

Identify: Organizasyonun siber güvenlik risklerini anlamasına odaklanır. Varlıklar, tedarikçiler ve riskler tanımlanarak, siber güvenlik çabalarının önceliklendirilmesi sağlanır ve iyileştirme fırsatları belirlenir.

Protect: Organizasyonun siber güvenlik risklerini yönetmek için gerekli korumaları uygular. Olumsuz siber güvenlik olaylarını önlemek ve varlıkları güvence altına almak için kimlik yönetimi ve veri güvenliği gibi önlemleri içerir.

Detect: Potansiyel siber güvenlik saldırılarını ve kompromisleri bulup analiz eder. Anomaliler ve potansiyel zararlı olayların keşfi ile siber güvenlik saldırılarını etkili bir şekilde tespit etmeye yardımcı olur.

Respond: Tespit edilen siber güvenlik olaylarına karşı eylemler alınır. Olayların etkilerini sınırlamak ve yönetmek için olay analizi, hafifletme ve iletişim gibi süreçleri kapsar.

Recovery: Siber güvenlik olayından etkilenen varlıklar ve operasyonlar restore edilir. Normal operasyonların zamanında yeniden sağlanmasını destekler ve kurtarma çabalarında uygun iletişimi sağlar.

NIST 2.0 Profil Oluşturmak & Organizasyonlara Uygulanması

NIST Siber Güvenlik Çerçevesi’nin nasıl özelleştirilebileceğini ve kuruluşların kendi ihtiyaçlarına nasıl uyarlayabileceğini ayrıntılı olarak ele alacağız. Bu süreç, kuruluşunuzun mevcut siber güvenlik duruşunu değerlendirmek ve eksik yönlerini belirlemek için kritik öneme sahiptir. Bu analiz ve uyarlamalar sayesinde, NIST CSF 2.0’ın sağladığı esnek yapı en verimli şekilde kullanılabilir.

CSF Profilleri

Bir CSF Profili, bir kuruluşun mevcut ve hedef siber güvenlik stratejisini Core fonksiyonlarının sonuçları açısından tanımlar. Profiller, bir kuruluşun misyon hedeflerini, paydaş beklentilerini, kuruluşa yönelik tehditleri ve gereksinimlerini dikkate alınarak CSF Core yapısının sonuçlarını anlamak, özelleştirmek, değerlendirmek ve önceliklendirmek için kullanır. Bir kuruluş, belirli sonuçlara ulaşmak için eylemlerini önceliklendirebilir.

Mevcut Profil: Bir kuruluşun şu anda başardığı (veya başarmaya çalıştığı) CSF Core sonuçlarını belirtir ve her bir sonucun ne ölçüde başarıldığını karakterize eder.

Hedef Profil: Bir kuruluşun seçtiği ve siber güvenlik risk yönetimi hedeflerine ulaşmak için önceliklendirdiği sonuçları belirtir. Bir Hedef Profil, kuruluşun siber güvenlik duruşundaki beklenen değişiklikleri, yeni gereksinimleri, yeni teknoloji benimsemelerini ve tehdit istihbaratı eğilimlerini dikkate alır.

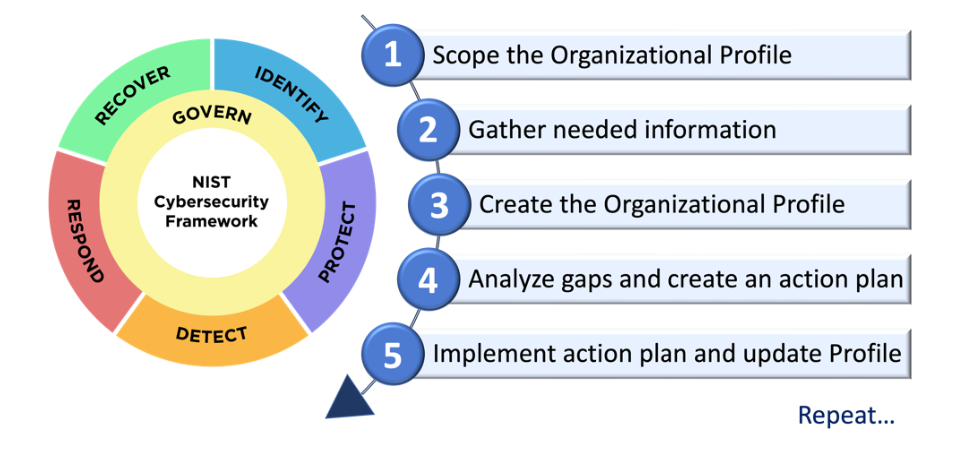

Görselde gösterilen adımlar ve aşağıda belirtilen açıklamalar, bir kuruluşun siber güvenliğini sürekli iyileştirmeye yardımcı olmak için Organizasyonel Profili nasıl kullanabileceğini gösteren bir yol sunar:

Organizasyonel Profilin Kapsamını Belirleyin: Profilin temel olacağı yüksek seviye gerçekler ve varsayımlar belgelenerek kapsam tanımlanır. Bir kuruluş, her biri farklı bir kapsama sahip birden fazla Organizasyonel Profile sahip olabilir. Örneğin, bir Profil tüm kuruluşu veya bir kuruluşun finansal sistemlerini veya bu finansal sistemleri etkileyen fidye yazılımı tehditleriyle mücadele ve bu tür olayları ele almayı kapsayabilir.

Organizasyonel Profili Hazırlamak için Gereken Bilgileri Toplayın: Bilgi örnekleri arasında organizasyonel politikalar, risk yönetimi öncelikleri ve kaynaklar, organizasyonel risk profilleri, İş Etki Analizi (BIA) kayıtları, organizasyonun takip ettiği siber güvenlik gereklilikleri ve standartlar, uygulamalar ve araçlar (örneğin, prosedürler ve güvenlik önlemleri) ve iş rolleri bulunabilir.

Organizasyonel Profili Oluşturun: Profilin hangi tür bilgileri içermesi gerektiğine karar verin, seçilen CSF sonuçları için gerekli bilgileri belirleyin ve belgeleyin. Mevcut profilin risk etkilerini, Hedef Profil planlamasını ve önceliklendirmesini bilgilendirmek için göz önünde bulundurun.

Mevcut ve Hedef Profiller Arasındaki Riskleri Analiz Edin: Mevcut ve Hedef Profiller arasındaki farkları belirlemek ve analiz etmek için bir risk analizi yapın ve bu riskleri ele almak için önceliklendirilmiş bir eylem planı (örn. risk kaydı, risk detay raporu) oluşturun.

Eylem Planını Uygulayın ve Profili Güncelleyin: Kuruluşu Hedef Profile doğru ilerletmek için eylem planını takip edin. Bir eylem planı için bir tarih belirlenebilir veya sürekli olabilir.

Sürekli iyileştirme önemli olduğundan, bir kuruluş bu adımları ihtiyaç olması halinde tekrarlayabilir.

NIST CSF 2.0’ın Bir Firmada Uygulanması

CSF Çekirdeğini (Core) Anlama: CSF Çekirdek, siber güvenlikle ilgili çıktılarını Fonksiyonlar, Kategoriler ve Alt Kategoriler şeklinde düzenler. Bu yapı, kuruluşların risklerini daha iyi anlamalarına ve yönetmelerine yardımcı olur. Fonksiyonlar arasında Yönetim (Govern), Tanımlama (Identify), Koruma (Protect), Algılama (Detect), Yanıtlama (Respond) ve İyileştirme (Recover) bulunur.

Organizasyonel Profiller Oluşturma: Kuruluşlar, mevcut ve hedef siber güvenlik durumlarını tanımlamak için Mevcut Profil (Current Profile) ve Hedef Profil (Target Profile) oluşturmalıdır. Bu profiller, kuruluşun siber güvenlik çabalarını somut hedeflerle eşleştirmesine yardımcı olur.

Seviyeleri (Tiers) Değerlendirme: NIST CSF, kuruluşların siber güvenlik risk yönetimi uygulamalarının olgunluğunu dört farklı seviye (Tier) üzerinden değerlendirir. Bu seviyeler, kuruluşun risk yönetimi süreçlerinin ne kadar formalize edildiğini, risklere ne kadar bilinçli bir şekilde yanıt verildiğini ve değişen risk ortamına ne kadar hızlı ve etkili bir şekilde uyum sağlayabildiğini gösterir. İşte bu seviyeler ve değerlendirme süreci hakkında daha fazla detay:

Tier 1: Partial

Bu seviyede, kuruluşun risk yönetimi süreçleri genellikle gayri resmi ve düzensizdir. Siber güvenlik stratejileri tam olarak tanımlanmamış veya kuruluş genelinde tutarlı bir şekilde uygulanmamış olabilir.

Kuruluş, risklere genellikle ad hoc (duruma özel) temelli yanıt verir ve siber güvenlik risk bilincinin organizasyonel düzeyde entegre edilmesi konusunda eksiklikler gösterebilir.

Bilgi Paylaşımı: Kuruluş içi ve dışı bilgi paylaşımı sınırlıdır ve sistemli bir yapıya sahip değildir.

Tier 2: Risk Informed

Bu seviyede, yönetim tarafından onaylanmış ancak henüz kuruluş genelinde politika olarak benimsenmemiş risk yönetimi uygulamaları bulunur. Kuruluş, risklere daha bilinçli bir şekilde yanıt verir, ancak bu süreçler henüz tamamen formalize edilmemiş olabilir.

Kuruluş içinde risk bilinci artar ve bilgi paylaşımı daha sistematik hale gelir ancak bu süreçler tamamen entegre edilmiş değildir.

Tier 3: Repeatable

Risk yönetimi süreçleri formalize edilmiş, politika olarak belirlenmiş ve kuruluş genelinde tutarlı bir şekilde uygulanır. Kuruluş, belirli risk yönetimi protokollerini tekrar edebilir ve risklere sistemli bir şekilde yanıt verebilir.

Kuruluş içindeki risk bilinci yüksektir ve bilgi paylaşımı düzenli ve entegre bir biçimde gerçekleşir. Risk değerlendirme süreçleri ve yanıtları, kuruluşun değişen ihtiyaçlarına uyum sağlayacak şekilde düzenli olarak gözden geçirilir ve güncellenir.

Tier 4: Adaptive

Bu seviye, risk yönetimi süreçlerinin sürekli olarak gözden geçirildiği ve iyileştirildiği, risklere proaktif bir şekilde yanıt verildiği ve kuruluşun risk ortamındaki değişikliklere hızla uyum sağlayabildiği en yüksek olgunluk seviyesidir.

Risk yönetimi, organizasyonel kültürün ayrılmaz bir parçasıdır. Bilgi paylaşımı, kuruluş içinde ve dışındaki ilgili taraflar arasında etkin ve zamanında gerçekleşir. Kuruluş, siber güvenlik risklerini ve fırsatlarını yenilikçi çözümlerle yönetmek için sürekli olarak evrim geçirir.

Kuruluşlar, bu seviyeleri değerlendirirken mevcut durumlarını, hedeflerini ve kaynaklarını göz önünde bulundurmalı ve siber güvenlik risk yönetimi olgunluğunu artırmaya yönelik stratejik planlar geliştirmelidir.

NIST CSF 2.0’ın Ölçümlenebilmesi

Gap Analizi Yapma: Mevcut ve Hedef Profiller arasındaki farkları belirlemek için gap analizi yapılmalıdır. Bu, iyileştirme alanlarını tanımlamaya ve önceliklendirmeye yardımcı olur.

Performans Metrikleri Belirleme: CSF Alt Kategorileri ile uyumlu performans metrikleri geliştirerek, kuruluşun siber güvenlik durumunu nicel olarak değerlendirilir.

Sürekli İzleme ve Değerlendirme: Kuruluşun siber güvenlik çabalarının etkinliğini sürekli olarak izlemek ve değerlendirmek önemlidir. Bu, risklerin ve teknolojinin evrimine uyum sağlamak için stratejilerin zaman içinde ayarlanmasına olanak tanır.

Güzel bir yazı olmuş Semih, eline sağlık.